Keylogger nedir ve nasıl çalışır?

Yıl 1976. Soğuk Savaş dönemi. Moskova’daki ABD büyükelçiliğinde görevli Amerikalı bir diplomat, pazartesi sabahı işe gelir. Masasına oturur ve IBM Selectric marka daktilosunda raporlarını yazmaya başlar. Güvende olduğunu düşünmektedir. Ancak yazdığı her kelimenin kaydedildiğinden habersizdir.

Daktilosuna, Sovyetler tarafından o güne dek bilinen ilk keylogger yerleştirilmiştir: Daktilonun içinde, görünmeyen bir metal çubuğa gizlenmiş minyatür devrelerden oluşan bu sistem, tuş vuruşlarını gerçek zamanlı olarak kaydedip iletebilmektedir. Amerikalıların bunu fark etmesi sekiz yıl sürecektir.

Günümüzde keylogger’lar, endişe verici bir şekilde yaygın hale gelmiştir. Son araştırmalara göre, binlerce popüler web sitesi, kullanıcılar henüz "Gönder” tuşuna basmadan formlara yazdıkları bilgileri kaydetmektedir. Ayrıca, keylogger’lar; çalışanlarını izlemek isteyen şirketler, eski sevgililerini takip eden bireyler veya kimlik hırsızlığı yapan siber suçlular tarafından da sıkça kullanılmaktadır.

Bugünün keylogger’ları, geçmiştekilere kıyasla çok daha gelişmiş durumdadır. Hem fiziksel hem de dijital türleri bulunmaktadır. Farklı şekillerde kullanılabilen bu araçlar, farkında olmayan kurbanlar için ciddi sonuçlara yol açabilir. Bu rehberde, "keylogger nedir, nasıl çalışır, nasıl tespit edilir ve nasıl korunabilirsiniz?” gibi soruların yanıtlarını bulacaksınız.

Keylogger nedir?

Klavyenizde bastığınız her tuşu izleyen, bu bilgileri kaydeden ve ardından patronunuz, eski sevgiliniz ya da tanımadığınız biri gibi üçüncü kişilere gönderebilen bir cihaz ya da yazılım düşünün.

İşte keylogger tam olarak budur. Karmaşıklık düzeyleri ve tasarımları farklılık gösterse de temel işlevleri aynıdır: tuş vuruşlarını kaydetmek. Keylogger’lar, kötü niyetli amaçlarla kullanılabildiği gibi bazı durumlarda yasal ve rızaya dayalı şekillerde de kullanılabilir (bu detaylara aşağıda değineceğiz).

Keylogger türleri

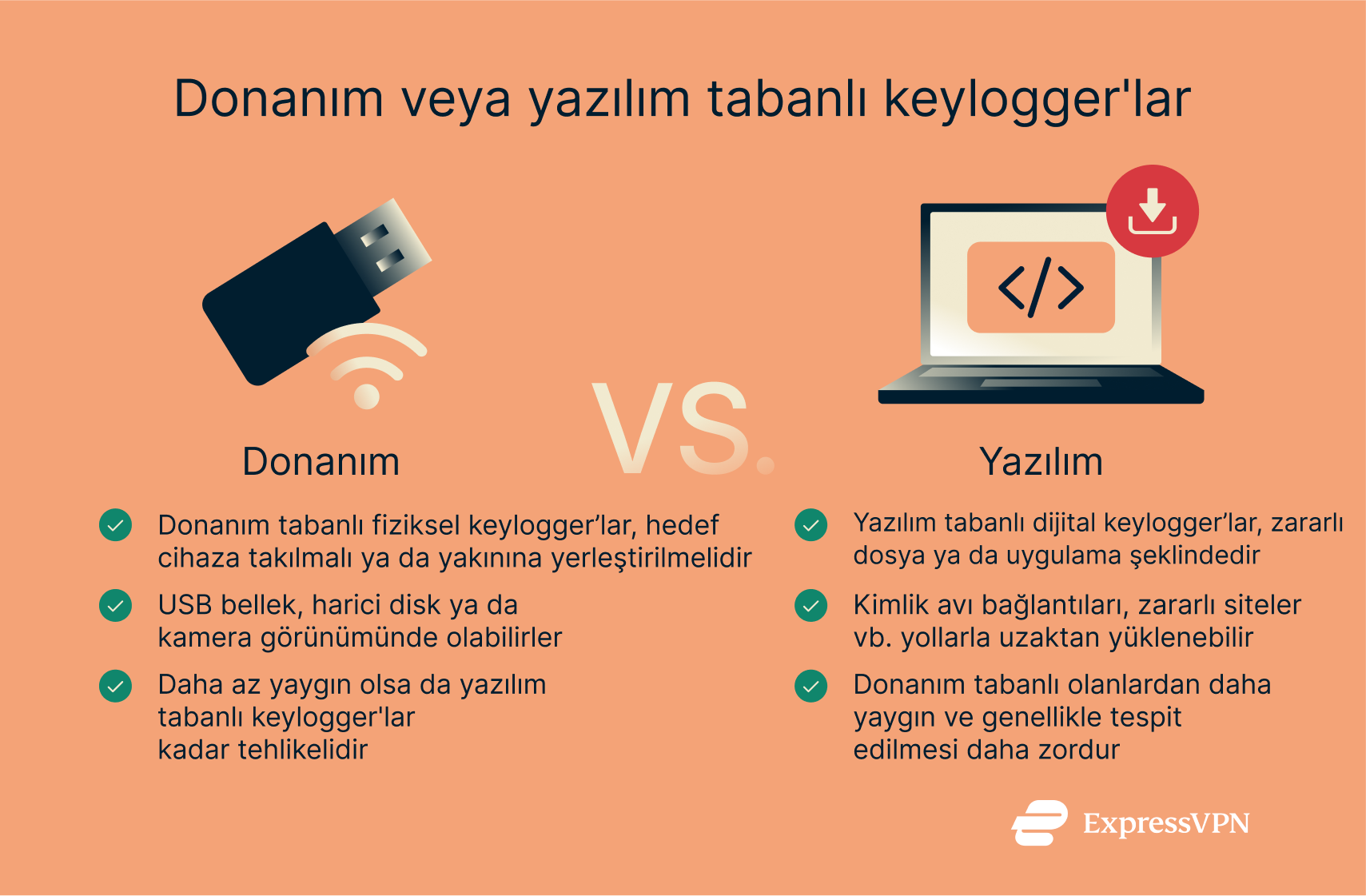

Keylogger’ları iki ana kategoriye ayırabiliriz: yazılım tabanlı keylogger’lar ve donanım tabanlı keylogger’lar. Her iki tür de aynı temel işlevi yerine getirir: Tuş vuruşlarını kaydeder ve farkında olmayan kullanıcılar için ciddi bir tehdit oluştururlar. Ancak ne şekilde kuruldukları ve nasıl erişildikleri bakımından aralarında önemli farklar bulunur.

Yazılım tabanlı keylogger’lar

Yazılım tabanlı keylogger’lar, günümüzde en yaygın kullanılan türdür. Genellikle hedef cihaza fark edilmeden yüklenen bir yazılım şeklinde çalışırlar. Aktifleştikten sonra tuş vuruşlarını kaydederler ve çoğu zaman bu verileri, nerede olursa olsun saldırganlara iletebilirler.

Çoğu yazılım tabanlı keylogger, uzaktan erişim sağlayabilir yani saldırgan, hedef cihaza fiziksel olarak erişmeden bu yazılımı yükleyebilir ve kontrol edebilir.

Mobil keylogger’lar da çoğunlukla bu yazılım tabanlı türler arasında yer alır. Çünkü fiziksel keylogger’lar cep telefonları gibi daha küçük cihazlara sığamayacak kadar büyüktür.

Donanım tabanlı keylogger’lar

Donanım tabanlı keylogger’lar ise doğrudan tuş vuruşlarını takip edecek fiziksel cihazlar olarak doğrudan bilgisayara takılır ya da içine gizlenir. Genellikle masum görünen USB bellekler, klavye kabloları veya kasanın içindeki küçük bileşenler gibi basit aksesuarlar şeklinde tasarlanırlar.

Bazı durumlarda donanım tabanlı keylogger’lar doğrudan cihaza bağlı bile olmayabilir.

Örneğin, suçlular kütüphane ya da kafe gibi halka açık alanlara gizli kameralar yerleştirerek kullanıcıların klavye üzerindeki hareketlerini izleyebilirler.

Dahası, saldırganlar yazılım ve donanım bir arada kullanarak çok daha etkili ve kalıcı sistemler kurabilirler. Mesela bir USB belleğe gizlenmiş Truva atı yazılımı ile bilgisayara keylogger yüklenebilir. Bellek çıkarılsa bile yazılım sistemde kalıp çalışmaya devam edebilir.

Keylogger’lar nasıl çalışır?

Klavyeye bastığınız her tuş, bilgisayarla "iletişim kurma” şeklimizdir. Tuşlar yardımıyla bilgisayara komut verir, yazı yazar, işlem yaparız. Normal şartlarda bu iletişim yalnızca sizinle bilgisayarınız arasında kalmalıdır. Ancak keylogger’lar, gizlice sizi dinleyen meraklı bir komşu gibidir. Klavyenizde bastığınız her tuşu izler, arka planda sessizce kayıt altına alır.

Yaygın bulaşma yöntemleri

Siber suçlular, keylogger’ları kurbanlarının cihazlarına yerleştirmek için farklı yöntemlere başvurur.

Donanım tabanlı keylogger’lar genellikle fiziksel erişim gerektirir. Kurbanın cihazını kısa bir süreliğine başıboş bırakması bile, bu cihazların gizlice yerleştirilmesi için yeterli olabilir. Bazı durumlarda ise keylogger’lar, masum görünen aksesuarlar kılığında kurbana gönderilir, satılır ya da rastgele bir yerde bırakılarak birinin kullanması beklenir.

Siber suçlular, yazılımsal keylogger’ları hedef cihazlara bulaştırmak için çeşitli yöntemler kullanır. En yaygın bulaşma yolları şunlardır:

- Oltalama e-postaları (Phishing): Oltalama, en sık karşılaşılan siber saldırı yöntemlerinden biridir ve her gün milyarlarca oltalama e-postası gönderilmektedir. Bu e-postalar, ilk bakışta güvenilir ve yasal görünebilir; ancak çoğu zaman kötü amaçlı bağlantılar veya ekler içerir. Kurban bu bağlantılara tıkladığında ya da ekleri açtığında, keylogger yazılımı fark edilmeden cihaza yüklenebilir.

- Drive-by indirmeler: Bu yöntem, bir keylogger yazılımının cihaz sahibinin bilgisi olmadan hızlı ve gizlice bir cihaza yüklenmesidir. Genellikle bir kullanıcı bir bağlantıya tıkladığında veya kötü amaçlı bir siteyi ziyaret ettiğinde ve keylogger dosyaları kullanıcıdan herhangi bir onay istenmeden otomatik olarak indirilip yüklendiğinde gerçekleşir.

- Truva atı (Trojan) zararlı yazılımlar: Truva atı, masum gibi görünen ancak içinde gizli kodlar barındıran yazılımlardır. Bu tür yazılımların içine yerleştirilen keylogger’lar, kullanıcı dosyayı açtığı anda çalışmaya başlar.

Bazı büyük teknoloji şirketlerinin, cihazlarını yanlışlıkla keylogger yazılımları yüklü şekilde piyasaya sürdüğüne dair belgelenmiş örnekler de bulunmaktadır. Bu da gösteriyor ki ne kadar dikkatli olursanız olun, zararlı bağlantılardan uzak dursanız ve yalnızca güvenilir siteleri ziyaret etseniz bile yine de tehdit altında olabilirsiniz.

Veri toplama ve iletme

Kurulum tamamlandıktan sonra ister yazılım ister donanım tabanlı olsun tüm keylogger’lar aynı temel işlevi yerine getirir: klavyede bastığınız her tuşu ve bu tuşlara basma sıranızı kaydederler. Bazı gelişmiş modeller, hangi tuşa ne kadar sert bastığınızı veya ne kadar süre basılı tuttuğunuzu da tespit edebilir.

Tüm bu bilgiler ya cihazınızda küçük bir dosyada ya da donanım tabanlı keylogger’ın kendi iç belleğinde saklanır. Ardından, veriler internet üzerinden başka birine gönderilebilir ya da saldırgan cihazı fiziksel olarak ele geçirerek kaydedilen bilgilere doğrudan erişebilir.

Keylogger’ların kullanım alanları

Çoğu kişi keylogger’ları yalnızca yasa dışı işler için kullanılan araçlar olarak görür. Gerçekten de şifre çalmak, çevrim içi kullanıcı hareketlerini izlemek gibi kötü niyetli amaçlarla sıkça kullanılır. Ancak bazı durumlarda meşru ve yasal kullanım alanları da söz konusudur.

Aşağıda, yasal, tartışmalı ve suç sayılabilecek kullanım örneklerine birlikte göz atacağız.

Yasal ve rızaya dayalı kullanım örnekleri

Bazı durumlarda, kullanıcılar keylogger yazılımının cihazlarına kurulmasına bilinçli olarak izin verebilir. Bu tür kullanımlar genellikle aşağıdaki amaçlarla gerçekleştirilir:

- Ebeveyn denetimi: Günümüzde çocuklar siber zorbalıktan istismara, uygunsuz içeriklerden çevrim içi dolandırıcılıklara kadar pek çok tehlikeyle karşı karşıya kalabiliyor. Ebeveynler, çocuklarının bilgisayar veya telefonlarına keylogger yükleyerek internet kullanımını takip edebilir; yazılım belirli anahtar kelimeleri tespit ettiğinde uyarı alabilirler.

- BT sorun giderme: Bilgi teknolojileri (BT) uzmanları, cihazlarda yaşanan teknik problemleri analiz edebilmek için keylogger’lardan yararlanabilir. Örneğin, bir hata tekrar oluşturulurken hangi tuşlara basıldığını görmek, sorunun kaynağının anlaşılmasını kolaylaştırabilir.

- Şirket güvenliği: Özellikle hassas bilgilerin işlendiği veya siber saldırı ve veri sızıntısı riskinin yüksek olduğu şirketlerde, keylogger yazılımları siber güvenlik önlemlerinin bir parçası olarak kullanılabilir. Bu yazılımlar, çalışan sabotajı veya veri sızıntısı şüphesi taşıyan davranış kalıplarını ve belirli anahtar kelimeleri izlemek amacıyla yapılandırılabilir.

Tartışmalı veya etik açıdan belirsiz kullanım

Bazı durumlarda, keylogger kullanımı etik sınırların dışına taşarak gri bir alana girebilir. Bu tür kullanımlar genellikle şu örnekleri içerir:

- Çalışan takibi: Bazı şirketler, çalışanlarını takip etmek amacıyla keylogger yazılımlarını kullanır. Bu uygulama, çoğu ülkede yasal kabul edilmekle birlikte (genellikle çalışanı bilgilendirme zorunluluğu gibi sınırlamalarla), çalışanlar tarafından büyük ölçüde mahremiyet ihlali olarak görülür.

- Pazarlama amaçlı kullanım: Hem ABD’de hem de Avrupa Birliği’nde pek çok web sitesinin, kullanıcıların e-posta adreslerini açık rıza olmaksızın topladığı tespit edilmiştir. Toplanan bu veriler, kişiye özel reklamlar göndermek amacıyla kullanılır. Ancak bu tür uygulamalar, son yıllarda çeşitli gizlilik düzenlemeleriyle ciddi biçimde kısıtlanmaya başlanmıştır.

Keylogger’ların Suç Amaçlı Kullanımı

Keylogger teknolojisi, tamamen kötü niyetli ve yasa dışı amaçlarla da kullanılabilir. Bu tür kullanımlara örnek olarak şunlar gösterilebilir:

- Kimlik hırsızlığı: Siber suçlular, bir kişinin dijital kimliğini büyük ölçüde ele geçirmek için keylogger kullanabilir. Örneğin, kurbanın girdiği her kullanıcı adı ve şifreyi izleyerek gizlice hesaplarına erişebilir veya kişisel bilgilerin ve dijital kimlik verilerini dark web üzerinden diğer suçlulara satabilirler.

- Aile ve arkadaşları gözetleme: Bazı kişiler, tanıdıkları bireyleri gözetlemek amacıyla keylogger teknolojisini kötüye kullanabilir. Fiziksel ya da dijital bir keylogger’ı, bir aile üyesinin ya da arkadaşının cihazına gizlice yükleyerek, yazdıkları her kelimeyi, ziyaret ettikleri web sitelerini ve gönderdikleri tüm mesajları takip edebilirler.

- Finansal hırsızlık ve dolandırıcılık: Suçlular, maddi kazanç elde etmek veya dolandırıcılık amacıyla da keylogger kullanabilir. Bu yazılımlar aracılığıyla, kurbanın banka hesabı giriş bilgileri, kredi kartı numaraları ya da kripto cüzdan kimlik bilgileri çalınabilir; elde edilen bilgiler kendi ödemeleri için kullanılabilir.

Keylogger nasıl tespit edilir

Keylogger’lar, yapıları gereği gizli çalıştıkları için tespit edilmeleri oldukça zordur. Ancak yine de fark edilmelerini sağlayacak bazı ipuçları ve kullanabileceğiniz çeşitli araçlar vardır.

Yaygın uyarı işaretleri

Bir keylogger’ın aktif olduğu cihazlarda bazı performans problemleri gözlemlenebilir. Bunlardan en yaygın olanları şunlardır:

- Yazma sırasında gecikme veya donma: Her tuş vuruşunu kaydeden yazılımlar, cihazın performansını hafif de olsa etkileyebilir. Örneğin, yazı yazarken bastığınız harfin ekranda görünmesinde kısa bir gecikme ya da takılma hissedebilirsiniz.

- Bilinmeyen arka plan işlemleri: Keylogger’lar genellikle sistem arka planında sessizce çalışır. Ancak bu süreçler, Windows’ta Görev Yöneticisi (CTRL + Shift + ESC) veya MacOS’ta Activity Monitor (Command + Spacebar) üzerinden gözlemlenebilir.

- Tarayıcı ya da uygulama ayarlarında değişiklikler: Bazı keylogger’lar, tarayıcılar veya uygulamalarla birlikte çalışan başka kötü amaçlı yazılımlarla entegre olabilir. Bu nedenle, sık kullandığınız programlarda veya tarayıcınızda sizin yapmadığınız ayar değişiklikleri olup olmadığını düzenli olarak kontrol edin.

- Mobil cihazlarda olağandışı davranışlar: Mobil cihazlarda keylogger varlığı, birkaç farklı belirtiyle kendini gösterebilir: Yazı yazarken arka planda fazladan işlemler çalıştığı için cihaz normalden çok daha fazla ısınabilir. Ayrıca pilin alışılmadık şekilde hızlı tükenmesi de dikkat çeken bir başka işarettir. Ana ekranda tanımadığınız uygulama simgeleri belirebilir ve genel cihaz performansı yavaşlayabilir, tepkiler gecikmeli hale gelebilir.

Keylogger tespit araçları

Keylogger’lar, genellikle fark edilmesi zor yazılımlar olsa da onları belirlemenize ve cihazınızdan kaldırmanıza yardımcı olabilecek çeşitli araçlar mevcuttur. Bunlar arasında şunlar yer alır:

- Kötü amaçlı yazılım karşıtı programlar (anti-malware): Güvenilir bir antivirüs programı, cihazınızdaki keylogger yazılımlarını tespit edip karantinaya alabilir veya tamamen ortadan kaldırabilir. En iyi sonuç için köklü ve tanınmış bir yazılım tercih edin. Ayrıca, rootkit tespiti yapabilen güvenlik programları kullanmanız önemlidir; çünkü en sinsi keylogger yazılımları genellikle sistemin derinliklerine gizlenen rootkit biçiminde çalışır.

- Yüklü uygulama ve tarayıcı uzantıları listeleri: Herhangi bir cihazda keylogger belirtisi aramanın bir başka yolu, yüklü uygulamalar ve tarayıcı eklentilerini incelemektir. Listede tanımadığınız uygulama ya da uzantılar görürseniz, bunlar hakkında araştırma yaparak ne işe yaradıklarını öğrenin. Görünüşte masum olan bazı uygulamalar aslında gizlenmiş bir keylogger olabilir.

- Fiziksel kontroller: Donanımsal tabanlı bir keylogger’dan şüpheleniyorsanız, cihazınızı fiziksel olarak incelemek işe yarayabilir. İsterseniz cihazı kendiniz kontrol edebilir ya da güvenilir bir teknisyene götürerek iç bileşenlerde herhangi bir müdahale, eklenti veya şüpheli donanım olup olmadığını kontrol ettirebilirsiniz.

Keylogger tespit ettiğinizde veya şüphelendiğinizde ne yapmalısınız?

Keylogger gibi kötü amaçlı yazılımların tespit edilmesi, atılması gereken ilk adımdır. Yazılımı yükleyen kişi, siz fark etmeden önce verilerinize erişmiş olabilir. Bu nedenle, süreci hızlı ve dikkatli bir şekilde yönetmeniz oldukça önemlidir. Aşağıdaki adımları izleyerek durumu kontrol altına alabilirsiniz:

- Cihazınızı internet bağlantısından kesin. Keylogger’lar, topladıkları verileri genellikle internet üzerinden gönderir. Bu yüzden ilk adım olarak cihazınızın internet bağlantısını kesin ve çevrimdışı moda geçirin.

- Cihazınızda tam sistem taraması yapın. Güvenilir bir antivirüs veya anti-malware yazılımı ile derinlemesine bir sistem taraması gerçekleştirin. Keylogger’a ait tüm dosyaları tespit edip temizleyin. Şüpheli uygulamaları manuel olarak kaldırın ve gerekiyorsa cihazınızı fabrika ayarlarına döndürerek tüm kalıntılardan kurtulun.

- Tüm hesap şifrelerinizi güncelleyin. Özellikle banka, e-posta ve sosyal medya gibi kritik hesaplarınızın şifrelerini hemen güncelleyin. Mümkünse iki adımlı kimlik doğrulama (2FA) etkinleştirin. Eğer herhangi bir hesabın ele geçirildiğinden şüpheleniyorsanız, ilgili platformlara (örneğin bankanıza) durumu bildirin.

- Yetkili kurumlara bildirin. Durumu yerel kolluk kuvvetlerine ve ilgili siber güvenlik birimlerine bildirin. ABD’de yaşıyorsanız, Internet Crime Complaint Center (IC3) veya Federal Trade Commission (FTC) gibi kuruluşlara başvurabilirsiniz. Bu kurumlar size ne yapmanız gerektiği konusunda rehberlik de edebilir.

Keylogger’lardan Nasıl Korunabilirsiniz?

Keylogger’ları tespit etmek ve etkisiz hale getirmek her zaman kolay değildir. Bu yüzden en güvenli yaklaşım, risk oluşmadan önce önlem almak yani proaktif davranmaktır. Aşağıda yer alan yöntemler ve araçlar, cihazlarınızı bu tür zararlı yazılımlara karşı korumanıza yardımcı olabilir:

Antivirüs yazılımı

Her ne kadar fiziksel keylogger’lara karşı etkili olmasa da antivirüs programları yazılım tabanlı keylogger’ların tespitinde ve önlenmesinde son derece etkilidir. Güvenilir ve güncel bir antivirüs yazılımı kullanmak, bu tür tehditlerin sisteminize daha en baştan sızmasını engelleyebilir. Özellikle gelişmiş tehdit algılama ve gerçek zamanlı koruma özelliklerine sahip yazılımlar tercih edilmelidir.

Güvenli gezinme alışkanlıkları

Daha önce de belirtildiği gibi, siber suçlular keylogger ve benzeri zararlı yazılımları genellikle oltalama (phishing) e-postaları ve sahte internet siteleri aracılığıyla yayar. Aşağıdaki güvenli internet kullanım alışkanlıklarını benimseyerek bu tür tehditlerin önüne geçebilirsiniz:

- Şüpheli bağlantılara asla tıklamayın; özellikle tanımadığınız kişilerden gelen e-postalardaki bağlantılar konusunda dikkatli olun.

- Tor veya Brave gibi daha güvenli tarayıcılar kullanmayı düşünün ve mümkün olduğunda güvenli tarayıcı eklentileri kullanın.

- Faydalı güvenlik araçlarından yararlanın. Örneğin, ExpressVPN abonelikleriyle ücretsiz olarak gelen ExpressVPN Threat Manager, bilinen tehlikeli siteleri engelleyerek zararlı dosya ya da uygulamaların yanlışlıkla indirilme riskini azaltır.

Fiziksel cihaz güvenliği

Fiziksel keylogger’ların kurulumu yazılım tabanlı olanlara göre daha zor olduğu için riski genellikle daha düşüktür. Ancak bu tehdit tamamen yok sayılmamalıdır. Bu nedenle, cihazınızı kafe, havaalanı, okul veya iş yeri gibi halka açık alanlarda asla gözetimsiz bırakmayın. Ayrıca, kaynağından emin olmadığınız USB bellekleri, harici diskleri veya diğer donanım bileşenlerini kullanmaktan kaçının. Bu tür donanımlar zararsız gibi görünse de içine gizlenmiş bir keylogger barındırma ihtimali her zaman vardır.

İki faktörlü kimlik doğrulama ve parola yöneticileri

Bu araçlar doğrudan keylogger’ları engellemez; ancak cihazınıza bir tuş kaydedici bulaşmış olsa bile, olası zararları büyük ölçüde azaltabilir.

- İki faktörlü kimlik doğrulama (2FA), hesaplarınıza ekstra bir güvenlik katmanı ekler; böylece parolanız ele geçirilse bile, ikinci doğrulama adımı olmadan hesabınıza erişilmesi neredeyse imkânsız hale gelir.

- ExpressVPN Keys gibi araçlar tüm parolalarınızı güvenli şekilde saklar ve oturum açma alanlarını otomatik olarak doldurur. Böylece siz elle şifre yazmadığınız için, keylogger’ların bu bilgileri ele geçirmesi oldukça zorlaşır.

SSS: Keylogger’lar hakkında sık sorulan sorular

Keylogger kolayca tespit edilebilir mi?

Hayır, keylogger’lar ister fiziksel ister dijital olsunlar tespit edilmesi oldukça zor araçlardır. Fiziksel keylogger’lar, cihaz üzerinde yapılacak dikkatli bir görsel incelemeyle fark edilebilirken; yazılım tabanlı olanların tespiti için güçlü bir anti-malware programı gereklidir. Ayrıca kullanıcılar, bilgisayarın aniden yavaşlaması, donması ya da çökmesi gibi keylogger’ın devrede olduğunu gösterebilecek işaretleri gözlemleyerek keylogger etkinliğine dair ipuçları yakalayabilir.

Keylogger’a bir örnek nedir?

Keylogger’lar iki temel biçimde bulunur: donanım tabanlı (hardware) ve yazılım tabanlı (software). Donanım tabanlı bir keylogger, örneğin bilgisayara takılmış kötü amaçlı bir USB aygıtı olabilir. Bu cihaz klavyeden girilen tüm tuşlara ait verileri kaydeder ve dışarıya iletir. Yazılım tabanlı bir keylogger ise, klavyeden gelen sinyalleri yakalayan ve kullanıcının bastığı her tuşu kaydeden API düzeyinde çalışan bir yazılımdır.

Keylogger kullanımı yasa dışı mı?

Her zaman değil. Bir kişi, kendi cihazına keylogger yüklediğinde bu genellikle yasal bir sorun teşkil etmez. Hatta, başka bir kullanıcının açık rızasıyla onların cihazına keylogger kurulması da yasal çerçevede değerlendirilebilir. Ancak keylogger yazılımlarının, cihaz sahibinin bilgisi veya onayı olmadan yüklenmesi çoğu ülkede yasa dışı kabul edilir. Bu tür eylemler, Avrupa’daki GDPR gibi çeşitli veri koruma ve gizlilik yasalarını ihlal eder. Yine de unutulmamalıdır ki, bu tür düzenlemeler ülkeden ülkeye değişiklik gösterebilir.

Keylogger virüsü bulaştığını nasıl anlarım?

Ne yazık ki, keylogger’lar gizlilik esasına göre çalışacak şekilde tasarlandıklarından, çoğu kullanıcı bu yazılımların cihazlarında yüklü olduğunu fark edemez. Yine de bazı belirtiler, sistemde bir keylogger olabileceğini düşündürebilir. Örneğin; cihazın belirgin şekilde yavaşlaması, nedensiz donmalar veya ani çökmeler bu işaretlerden bazılarıdır. Böyle durumlarda, güvenilir bir antivirüs programı kullanarak sisteminizi taramanız, yazılıma dayalı keylogger tehditlerini tespit edip ortadan kaldırmanız için etkili bir yöntemdir.

Keylogger ile casus yazılım arasındaki fark nedir?

Casus yazılım (spyware), bir kullanıcının bilgisayar faaliyetlerini onun bilgisi ve izni olmadan gizlice izleyen tüm kötü amaçlı yazılımları kapsayan genel bir terimdir. Keylogger’lar ise bu tanımın altında yer alan özel bir casus yazılım türüdür. Klavyede basılan her tuşu kaydeder ve elde edilen verileri üçüncü taraflara iletebilir. Ancak keylogger’lar yalnızca kötü niyetli amaçlarla kullanılmaz; bazı durumlarda yasal ve meşru amaçlar için de kullanılabilirler.

İnternette korunmak için ilk adımı at. ExpressVPN’i risksiz dene.

ExpressVPN’i edin